El primer caso de divorcio vincular de un matrimonio contraído entre

personas del mismo sexo se presentó en estos días en la provincia de

Santa Fe. Se trata de la primera separación de cónyuges en tras la

aprobación de la ley de matrimonio igualitario en Argentina.

Según un adelanto del programa "El primero de la mañana" de La Ocho,

una pareja de lesbianas oriundas de la localidad de Coronda presentaron

una demanda de divorcio en un juzgado de Familia de la capital

provincial.

Fuente: Diario Uno

"s3b4s" - d o_o b -

3 may 2012

La super luna de hoy 5 de mayo

La noche del próximo sábado 5 de mayo, la Luna parecerá más grande que nunca este año.

El maravilloso efecto, que se conoce popularmente como «súper luna» se producirá cuando nuestro satélite natural, a punto de culminar su fase de llena, se sitúe a 355.126 km de la Tierra, la menor distancia de todo 2012. La órbita de la Tierra alrededor del Sol no describe una circunferencia, sino una elipse tal y como afirma la primera ley de Kepler. Pero la órbita de la Luna también sigue ese patrón con respecto a la Tierra: se mueve trazando una elipse. «Esto implica que la distancia entre nuestro planeta y la Luna no es constante, sino que varía», explican desde la Red Española para la Divulgación de la Astronomía (REDA). De hecho, se denomina perigeo a la distancia mínima entre los dos cuerpos, y apogeo a la máxima. Cuando la Luna está en el punto de perigeo y además coincide con fase de Luna llena, popularmente se le denomina como «súper luna», algo que no gusta mucho a los astrónomos, ya que, según explican, «puede crear interpretaciones erróneas sugiriendo que la Luna alcanzará un tamaño desproporcionado. Nada más lejos de la realidad». Un ojo desnudo es incapaz de diferenciar una Luna en apogeo y otra en perigeo, aunque a través de un telescopio «sí que podríamos apreciar una leve variación de tamaño con respecto a otras Lunas llenas».

El maravilloso efecto, que se conoce popularmente como «súper luna» se producirá cuando nuestro satélite natural, a punto de culminar su fase de llena, se sitúe a 355.126 km de la Tierra, la menor distancia de todo 2012. La órbita de la Tierra alrededor del Sol no describe una circunferencia, sino una elipse tal y como afirma la primera ley de Kepler. Pero la órbita de la Luna también sigue ese patrón con respecto a la Tierra: se mueve trazando una elipse. «Esto implica que la distancia entre nuestro planeta y la Luna no es constante, sino que varía», explican desde la Red Española para la Divulgación de la Astronomía (REDA). De hecho, se denomina perigeo a la distancia mínima entre los dos cuerpos, y apogeo a la máxima. Cuando la Luna está en el punto de perigeo y además coincide con fase de Luna llena, popularmente se le denomina como «súper luna», algo que no gusta mucho a los astrónomos, ya que, según explican, «puede crear interpretaciones erróneas sugiriendo que la Luna alcanzará un tamaño desproporcionado. Nada más lejos de la realidad». Un ojo desnudo es incapaz de diferenciar una Luna en apogeo y otra en perigeo, aunque a través de un telescopio «sí que podríamos apreciar una leve variación de tamaño con respecto a otras Lunas llenas».

7 dic 2009

La Nación trabó la posibilidad de mantener el número del celular

El Gobierno Nacional a través del ministro de Planificación, Julio De Vido, ordenó apelar los dos fallos judiciales que permitían la portabilidad de los números, que los usuarios de telefonía celular mantengan su número si decidían cambiar de compañía de servicios.

Según consignan los diarios porteños, en marzo, la Sala V de la Cámara de Apelaciones en los Contencioso Administrativo había dado un plazo de 90 días para que la Secretaría de Comunicaciones eche a rodar la reforma pero, con la apelación, el trámite se postergó y según los abogados del ministerio, la medida la tomaron porque “tienen la obligación de llegar hasta la última instancia”.

Mientras tanto, las empresas celulares (Movistar, Claro y Personal) aseguran que la medida está trabada por disposición del gobierno y no tienen injerencia en la demora.

Hay cerca de 40 países que tienen el régimen de portabilidad numérica, que comenzó a implementarse a partir de 1995 en Hong Kong, Gran Bretaña, Finlandia, Alemania, Australia, Austria, Francia, Estados Unidos, Holanda, Dinamarca, Singapur, España, Bélgica, Irlanda, Luxemburgo, Portugal, Suecia y Suiza. En América Latina, está vigente en México y Puerto Rico.

Como resultado, en Hong Kong entre 1999 y 2005 los precios disminuyeron un 70% y la migración entre empresas fue cercana al 90%.

Fuente

Según consignan los diarios porteños, en marzo, la Sala V de la Cámara de Apelaciones en los Contencioso Administrativo había dado un plazo de 90 días para que la Secretaría de Comunicaciones eche a rodar la reforma pero, con la apelación, el trámite se postergó y según los abogados del ministerio, la medida la tomaron porque “tienen la obligación de llegar hasta la última instancia”.

Mientras tanto, las empresas celulares (Movistar, Claro y Personal) aseguran que la medida está trabada por disposición del gobierno y no tienen injerencia en la demora.

Hay cerca de 40 países que tienen el régimen de portabilidad numérica, que comenzó a implementarse a partir de 1995 en Hong Kong, Gran Bretaña, Finlandia, Alemania, Australia, Austria, Francia, Estados Unidos, Holanda, Dinamarca, Singapur, España, Bélgica, Irlanda, Luxemburgo, Portugal, Suecia y Suiza. En América Latina, está vigente en México y Puerto Rico.

Como resultado, en Hong Kong entre 1999 y 2005 los precios disminuyeron un 70% y la migración entre empresas fue cercana al 90%.

Fuente

12 nov 2009

11 nov 2009

9 nov 2009

Ley de muerte Digna "A Favor"

Permite a los enfermos terminales rechazar tratamientos médicos que les produzcan sufrimiento. En Tucumán y otras provincias hay presentados proyectos similares.

El gobierno de Río Negro reglamentó, a través de un decreto, la ley de "muerte digna" y el formulario para que enfermos terminales puedan expresar su rechazo a tratamientos médicos que le produzcan sufrimiento.

La ley había sido aprobada por la Legislatura provincial en 2007 y fue puesta en vigencia por un decreto del gobernador Miguel Saiz desde el 5 de noviembre.

Así, Río Negro y Neuquén son las únicas provincias que tienen leyes vigentes sobre "muerte digna". En tanto que en el Congreso Nacional, Córdoba, Tucumán y Mendoza hay proyectos similares presentados que esperan ser tratados.

La Ley B 4264 defiende el "derecho a la calidad de vida y la dignidad de los enfermos terminales". La reglamentación incluyó a pacientes que sufran enfermedades irreversibles, incurables o que atraviesen su estado terminal, de acuerdo a casos de patologías que lleven a la muerte, las que tengan un final incierto o si el deceso fue estimado por profesionales en un breve lapso.

Fue presentada con tres anexos en los que definen a las enfermedades terminales, los procedimientos médicos para dar soporte vital, reanimación artificial, sufrimiento inevitable, acciones para controlar síntomas del paciente y un formulario con información médico legal para que el interesado pueda expresar su voluntad.

La ley tiene una cláusula que exime de responsabilidad civil, penal y administrativa a los profesionales que actúen de acuerdo a sus disposiciones.

El gobierno de Río Negro reglamentó, a través de un decreto, la ley de "muerte digna" y el formulario para que enfermos terminales puedan expresar su rechazo a tratamientos médicos que le produzcan sufrimiento.

La ley había sido aprobada por la Legislatura provincial en 2007 y fue puesta en vigencia por un decreto del gobernador Miguel Saiz desde el 5 de noviembre.

Así, Río Negro y Neuquén son las únicas provincias que tienen leyes vigentes sobre "muerte digna". En tanto que en el Congreso Nacional, Córdoba, Tucumán y Mendoza hay proyectos similares presentados que esperan ser tratados.

La Ley B 4264 defiende el "derecho a la calidad de vida y la dignidad de los enfermos terminales". La reglamentación incluyó a pacientes que sufran enfermedades irreversibles, incurables o que atraviesen su estado terminal, de acuerdo a casos de patologías que lleven a la muerte, las que tengan un final incierto o si el deceso fue estimado por profesionales en un breve lapso.

Fue presentada con tres anexos en los que definen a las enfermedades terminales, los procedimientos médicos para dar soporte vital, reanimación artificial, sufrimiento inevitable, acciones para controlar síntomas del paciente y un formulario con información médico legal para que el interesado pueda expresar su voluntad.

La ley tiene una cláusula que exime de responsabilidad civil, penal y administrativa a los profesionales que actúen de acuerdo a sus disposiciones.

6 nov 2009

La Cámara de Diputados aprobó finalmente la ley que duplicará el IVA (de 10,5% a 21%) y les adicionará un 20,48% y 26% de impuestos internos a los artículos electrónicos, que hasta ahora estaban exentos. La norma obtuvo 126 votos positivos, siete negativos y 54 abstenciones. El oficialismo votó a favor. Teléfonos celulares, aires acondicionados y monitores se encarecerán entre 31% y 37% antes de que comiencen las ventas navideñas, según la advertencia de los empresarios. En cambio, desde el Gobierno, Débora Giorgi desestimó esa posibilidad. Sólo los productos ensamblados en Tierra del Fuego; las PC de escritorio, notebooks y netbooks; y los acondicionadores de aire de hasta 1.800 frigorías estarán exentos del “impuestazo”..

La iniciativa, impulsada por el oficialismo para ayudar económicamente, a los desempleados de la isla que gobierna Fabiana Ríos, enfrentó a los empresarios electrónicos radicados en el Sur con los del resto del continente. La medida tiene dos caras: beneficiará a un puñado de ensambladoras fueguinas, que serán gravadas sólo con un 7% (un tercio) de cargas internas; y perjudicará a importadores y fabricantes del resto del país, quienes a partir de ahora pagarán 21% de IVA más 20,4% de impuestos.

Las compañías fueguinas, como BGH, Frávega, Garbarino, Brightstar, New San y Audivic, entre otras, mantendrán intactos sus precios para competir con ventaja contra artículos que se produzcan en el resto del país (Olivetti, Banghó o Exo) y lleguen desde el exterior (Samsung, Nokia, LG y HP, entre otras).

La pelea comenzó hace cuatro meses. En un rincón del ring estuvo la Asociación de Fabricantes de Tierra del Fuego (Afarte); y en la otra esquina, las entidades que agrupan a las marcas de celulares, cámaras digitales, fabricantes de computadoras nacionales y los importadores. El apoyo oficial fue fundamental para que Afarte ganara por knockout.

La ministra de Industria, Débora Giorgi, aplaudió ayer la aprobación de la medida. Según la funcionaria, a la isla llegarán 300 millones de dólares de inversión y se generarán 3.400 puestos de trabajo. El presidente de Brightstar, fabricante de celulares Motorola en el país, le prometió una inversión de 10 millones de dólares para producir otros cuatro millones de teléfonos en el Sur.

Según pudo averiguar Crítica de la Argentina, con la nueva ley el Gobierno dejará de recaudar más de 500 millones de pesos anuales por la exención impositiva a los equipos producidos en Tierra del Fuego. Pero embolsará 2.500 millones de pesos anuales por el nuevo gravamen a las empresas del Continente.

Los bienes de informática y telecomunicaciones pasarán a pagar impuestos por 31 por ciento. Los aires acondicionados tributarán entre 31% y 37%, según sea nacional o importado. En la actualidad, los televisores LCD y los MP3 ya pagan impuestos internos, por lo que sólo deberían aumentar por la duplicación del IVA.

Aunque la ley no gravará a las PC, los comerciantes adelantaron que los usuarios de menores recursos, que habitualmente compran un CPU y una pantalla, pagarán un 15% más por el combo porque el nuevo impuesto interno afectará el precio de los monitores que se producen en la Capital Federal, la provincia de Buenos Aires, San Luis, Santa Fe y Córdoba. “Lo insólito es que ahora las computadoras portátiles van a costar menos que algunos modelos de PC de escritorio”, dijo el gerente general de una compañía informática.

En la industria de los celulares están atentos. Dicen que si por un aumento de los precios se derrumban las ventas, estarían dispuestos a absorber el nuevo costo.

A favor

La Asociación de Fabricantes fueguinos (Afarte), que agrupa a las ensambladoras de Tierra del Fuego, celebró la sanción de la nueva ley. Para ese grupo empresario, la medida impulsada por el Ejecutivo “incentivará el desarrollo de la industria tecnológica local y la hará más competitiva aún”. Alejandro Mayoral, gerente general de Afarte, opinó que la normativa consolidará el parque industrial que luego competirá con el polo tecnológico situado en Manaos, Brasil. A partir de ahora, según cálculos de la entidad, a la isla llegarán más de 300 millones de dólares de inversión y se generarán 3.400 empleos. Según Afarte, los precios de los artículos producidos localmente no subirán. Pero sí aumentarán los importados. “Los televisores LCD ya pagan impuestos internos, por lo que no deberían encarecerse”, explicaron en la industria.

En contra

Los importadores y fabricantes de celulares, monitores, aires acondicionados y las operadoras de telefonía, entre otras empresas tecnológicas, lamentan que se haya aprobado la ley. Para este sector, la nueva norma generará una caída del consumo que se trasladará a una caída de la actividad en sus plantas. La industria calculó que las ventas podrían caer un 40% una vez que los precios aumenten. Eso terminaría con 12 mil puestos de trabajo en empresas de cuatro provincias y Capital. El sector emplea a 180 mil personas. El ensanchamiento de la brecha digital fue otro de los argumentos esgrimidos por los opositores a la ley. Las operadoras de telefonía estiman que un 40% de la población quedará excluida de las novedades. “Cada vez menos gente podrá acceder a tecnología de última generación”, opinó un empresario.

Mi postura absolutamente en contra, si vamos a hacer una ley que no beneficie solo a Tierra del Fuego.

Descargate la ley electronica para saber que productos se veran afectados.

Aqui

La iniciativa, impulsada por el oficialismo para ayudar económicamente, a los desempleados de la isla que gobierna Fabiana Ríos, enfrentó a los empresarios electrónicos radicados en el Sur con los del resto del continente. La medida tiene dos caras: beneficiará a un puñado de ensambladoras fueguinas, que serán gravadas sólo con un 7% (un tercio) de cargas internas; y perjudicará a importadores y fabricantes del resto del país, quienes a partir de ahora pagarán 21% de IVA más 20,4% de impuestos.

Las compañías fueguinas, como BGH, Frávega, Garbarino, Brightstar, New San y Audivic, entre otras, mantendrán intactos sus precios para competir con ventaja contra artículos que se produzcan en el resto del país (Olivetti, Banghó o Exo) y lleguen desde el exterior (Samsung, Nokia, LG y HP, entre otras).

La pelea comenzó hace cuatro meses. En un rincón del ring estuvo la Asociación de Fabricantes de Tierra del Fuego (Afarte); y en la otra esquina, las entidades que agrupan a las marcas de celulares, cámaras digitales, fabricantes de computadoras nacionales y los importadores. El apoyo oficial fue fundamental para que Afarte ganara por knockout.

La ministra de Industria, Débora Giorgi, aplaudió ayer la aprobación de la medida. Según la funcionaria, a la isla llegarán 300 millones de dólares de inversión y se generarán 3.400 puestos de trabajo. El presidente de Brightstar, fabricante de celulares Motorola en el país, le prometió una inversión de 10 millones de dólares para producir otros cuatro millones de teléfonos en el Sur.

Según pudo averiguar Crítica de la Argentina, con la nueva ley el Gobierno dejará de recaudar más de 500 millones de pesos anuales por la exención impositiva a los equipos producidos en Tierra del Fuego. Pero embolsará 2.500 millones de pesos anuales por el nuevo gravamen a las empresas del Continente.

Los bienes de informática y telecomunicaciones pasarán a pagar impuestos por 31 por ciento. Los aires acondicionados tributarán entre 31% y 37%, según sea nacional o importado. En la actualidad, los televisores LCD y los MP3 ya pagan impuestos internos, por lo que sólo deberían aumentar por la duplicación del IVA.

Aunque la ley no gravará a las PC, los comerciantes adelantaron que los usuarios de menores recursos, que habitualmente compran un CPU y una pantalla, pagarán un 15% más por el combo porque el nuevo impuesto interno afectará el precio de los monitores que se producen en la Capital Federal, la provincia de Buenos Aires, San Luis, Santa Fe y Córdoba. “Lo insólito es que ahora las computadoras portátiles van a costar menos que algunos modelos de PC de escritorio”, dijo el gerente general de una compañía informática.

En la industria de los celulares están atentos. Dicen que si por un aumento de los precios se derrumban las ventas, estarían dispuestos a absorber el nuevo costo.

A favor

La Asociación de Fabricantes fueguinos (Afarte), que agrupa a las ensambladoras de Tierra del Fuego, celebró la sanción de la nueva ley. Para ese grupo empresario, la medida impulsada por el Ejecutivo “incentivará el desarrollo de la industria tecnológica local y la hará más competitiva aún”. Alejandro Mayoral, gerente general de Afarte, opinó que la normativa consolidará el parque industrial que luego competirá con el polo tecnológico situado en Manaos, Brasil. A partir de ahora, según cálculos de la entidad, a la isla llegarán más de 300 millones de dólares de inversión y se generarán 3.400 empleos. Según Afarte, los precios de los artículos producidos localmente no subirán. Pero sí aumentarán los importados. “Los televisores LCD ya pagan impuestos internos, por lo que no deberían encarecerse”, explicaron en la industria.

En contra

Los importadores y fabricantes de celulares, monitores, aires acondicionados y las operadoras de telefonía, entre otras empresas tecnológicas, lamentan que se haya aprobado la ley. Para este sector, la nueva norma generará una caída del consumo que se trasladará a una caída de la actividad en sus plantas. La industria calculó que las ventas podrían caer un 40% una vez que los precios aumenten. Eso terminaría con 12 mil puestos de trabajo en empresas de cuatro provincias y Capital. El sector emplea a 180 mil personas. El ensanchamiento de la brecha digital fue otro de los argumentos esgrimidos por los opositores a la ley. Las operadoras de telefonía estiman que un 40% de la población quedará excluida de las novedades. “Cada vez menos gente podrá acceder a tecnología de última generación”, opinó un empresario.

Mi postura absolutamente en contra, si vamos a hacer una ley que no beneficie solo a Tierra del Fuego.

Descargate la ley electronica para saber que productos se veran afectados.

Aqui

15 oct 2009

Inusual "castigo" a tres chicas que se pelearon a las piñas: no podrán usar Internet y celulares

Lo resolvió una jueza de Menores de Posadas, Misiones, que les impuso esta restricción por el plazo de un año. Las adolescentes habían sido filmadas cuando se golpeaban en la calle y el video había sido publicado en Youtube.

Tres chicas protagonizaron una pelea en la capital de Misiones. La violenta discusión fue filmada con un celular y publicada en el sitio de Internet Youtube. Poco después, la Policía identificó a las adolescentes del video y el caso llegó a la justicia. Así fue que una jueza de Menores de Posadas les impuso un "castigo" fuera de lo común: les prohibió el uso de celulares y el acceso a Internet por un año.

Todo pasó en la avenida Costanera, en la capital misionera. En el lugar había muchos adolescentes, ya que se estaban realizando los ensayos de la fiesta de los estudiantes, en la que diferentes colegios compiten con carrozas, bandas de música y cuerpos de baile.

Por alguna razón, lo que debía ser un festejo terminó mal. Tres chicas, de entre 16 y 17 años, se trenzaron en una pelea a golpes de puños y patadas, que fue filmada con un celular y luego publicada en Youtube.

Días después, la Policía identificó a las chicas que participaron de la pelea. Las tres eran alumnas de colegios secundarios de Posadas que iban a participar de la fiesta de los estudiantes.

El caso pasó a la Justicia. Durante las audiencias realizadas en un tribunal Correccional y de Menores de Posadas, la jueza Marcela Leiva indagó sobre los motivos que dieron pie a la violenta pelea. Pero ninguna de la chicas pudo explicarle con precisión porqué habían terminado a las trompadas.

Es más, una de las estudiantes había protagonizado un hecho similar en la calle: había amenazado a otros jóvenes con una sevillana. Así fue que al término de las audiencias, la jueza Leiva tomó la decisión de prohibirles a las chicas el acceso a Internet y el uso de teléfonos celulares por un año.

Además, la magistrada dispuso que un gabinete de psicólogos y psicopedagogos hagan un seguimiento del comportamiento de las adolescentes y de su rendimiento escolar.

fuente : clarin

Tres chicas protagonizaron una pelea en la capital de Misiones. La violenta discusión fue filmada con un celular y publicada en el sitio de Internet Youtube. Poco después, la Policía identificó a las adolescentes del video y el caso llegó a la justicia. Así fue que una jueza de Menores de Posadas les impuso un "castigo" fuera de lo común: les prohibió el uso de celulares y el acceso a Internet por un año.

Todo pasó en la avenida Costanera, en la capital misionera. En el lugar había muchos adolescentes, ya que se estaban realizando los ensayos de la fiesta de los estudiantes, en la que diferentes colegios compiten con carrozas, bandas de música y cuerpos de baile.

Por alguna razón, lo que debía ser un festejo terminó mal. Tres chicas, de entre 16 y 17 años, se trenzaron en una pelea a golpes de puños y patadas, que fue filmada con un celular y luego publicada en Youtube.

Días después, la Policía identificó a las chicas que participaron de la pelea. Las tres eran alumnas de colegios secundarios de Posadas que iban a participar de la fiesta de los estudiantes.

El caso pasó a la Justicia. Durante las audiencias realizadas en un tribunal Correccional y de Menores de Posadas, la jueza Marcela Leiva indagó sobre los motivos que dieron pie a la violenta pelea. Pero ninguna de la chicas pudo explicarle con precisión porqué habían terminado a las trompadas.

Es más, una de las estudiantes había protagonizado un hecho similar en la calle: había amenazado a otros jóvenes con una sevillana. Así fue que al término de las audiencias, la jueza Leiva tomó la decisión de prohibirles a las chicas el acceso a Internet y el uso de teléfonos celulares por un año.

Además, la magistrada dispuso que un gabinete de psicólogos y psicopedagogos hagan un seguimiento del comportamiento de las adolescentes y de su rendimiento escolar.

fuente : clarin

12 oct 2009

25 sept 2009

27 ago 2009

Hack redes Wifi con Aircrack

¿Que solo se pueden hackear redes con linux??? mentira. Yo uso windows en el trabajo, en la escuela y para jugar, por lo que pregunto ¿por que no hay un programa que pueda hackear en el ambiente que usamos la mayoria?

Y me he encontrado muchos post de Taringa en donde prometen el hack tan deseado pero finalmente solo te llenan de virus y luego te dicen: "no te preocupes tu antivirus lo detecta como virus, pesa 50 megas, te crea un trafico del demonio y hace que tu computadora se vuelva loca, pero no te preocupes no es un virus"

.

.

Pero bueno empezaremos con el hack para Windows (si eres de los que viven en windows vista y al mismo tiempo lo odias, ve hasta abajo del post por tu solución):

1. ¿Qué necesitamos para hacking wireless en Windows?

Ya se lo ha mencionada varias veces, pero vale la pena repetir. La marca de la tarjeta inalambrica que usemos es irrelevante, lo que realmente importa es su chipset.

Citar

Lo importante de una tarjeta WIFI es el chipset. Dá igual la marca, lo que en realidad importa es el chipset. En esta página podéis consultar los chipsets de vuestras tarjetas:

http://linux-wless.passys.nl/

Entramos al link que nos da el amigo Uxio para averiguar cual es el chipset que usa nuestra tarjeta.

Citar

Después comprobad lo que se puede hacer con vuestro chipset:

http://hwagm.elhacker.net/htm/traduccion.htm#q080

Le hacemos caso y entramos al link para comprobar lo que puede hacer nuestro chipset y si es compatible con Windows. (Si no lo es pues ni modo tendremos que usar linux. )

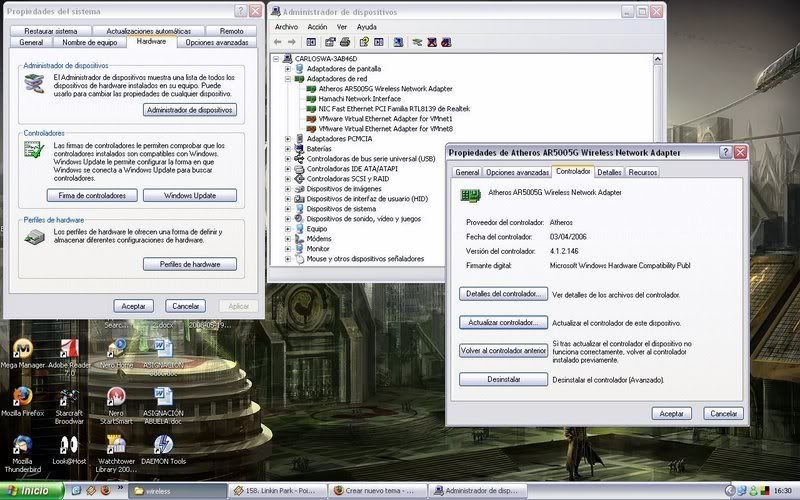

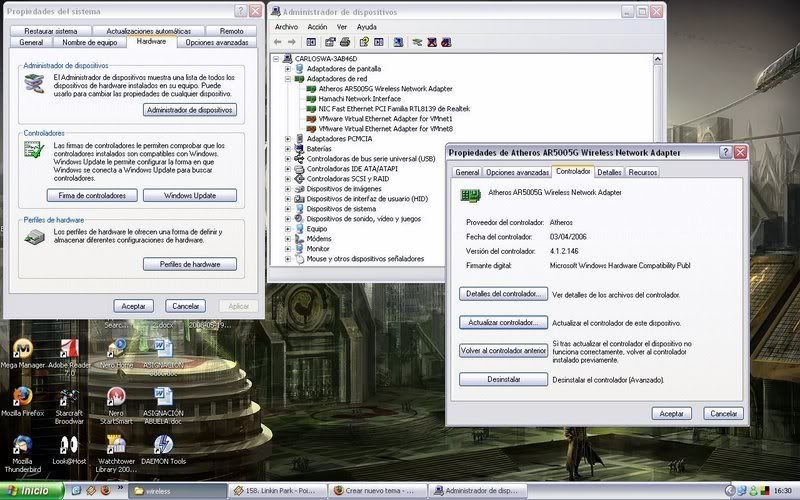

En mi caso el chipset de mi tarjeta es una atheros ar5005g, perfectamente compatible.

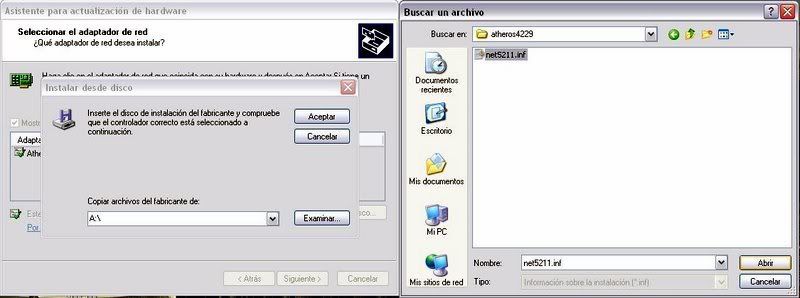

2. Descargando e instalando los drivers

Llegado este punto debemos ponernos a buscar los drivers:

http://hwagm.elhacker.net/ultimos.htm

En mi caso el primer link funcionará a la perfección.

EDITADO: Los drivers de Omnipeek dejaron de estar disponibles por medio del ftp de wildpackets, pero tienes este post para una recopilación de drivers:

http://foro.elhacker.net/wireless_en_windows/recopilacion_de_drivers_omnipeek_wildpackets-t239852.0.html

Para instalar los drivers en windows, un manual muy detallado aquí:

http://hwagm.elhacker.net/windriver/monitordriver.htm

No olvidar hacer respaldo de los drivers anteriores! Solo por si acaso. Procedemos a seguir el manual.

Listooooo, ya tenemos instalados los drivers, podemos empezar.

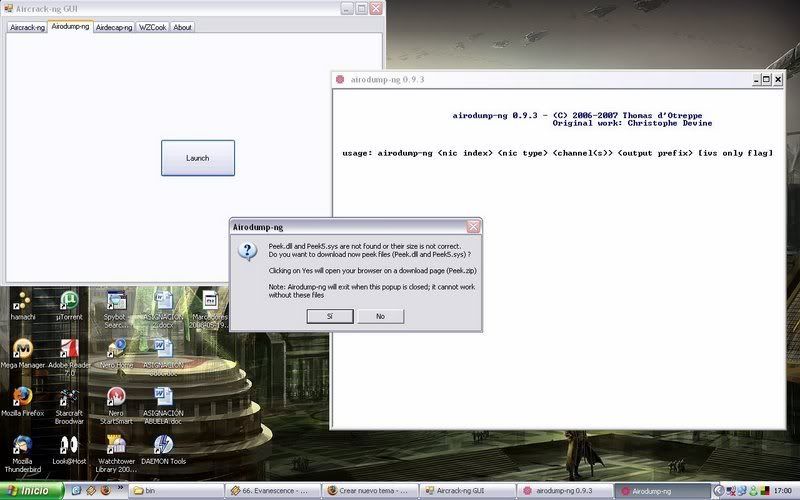

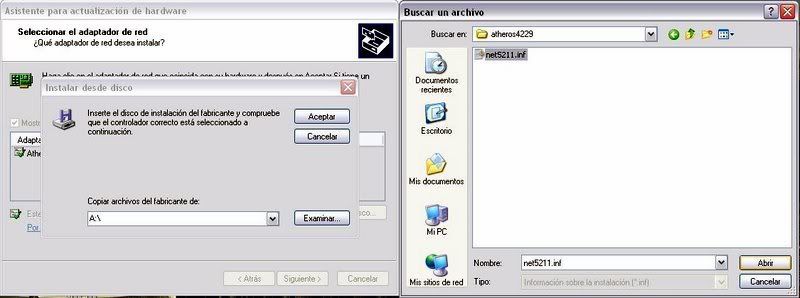

3. Bajando y usando la suite aircrack

Procedemos a bajar la suite aircrack:

http://hwagm.elhacker.net/aircrack-ng.htm

Esta vez utilizaremos la Aircrack-ng 0.9.3, para Windows recuerden

La suite viene comprimida, la descomprimimos en cualquier lugar, ingresamos la carpeta bin, ejecutamos el Aircrack-ng GUI.exe, este será nuestro centro de mando.

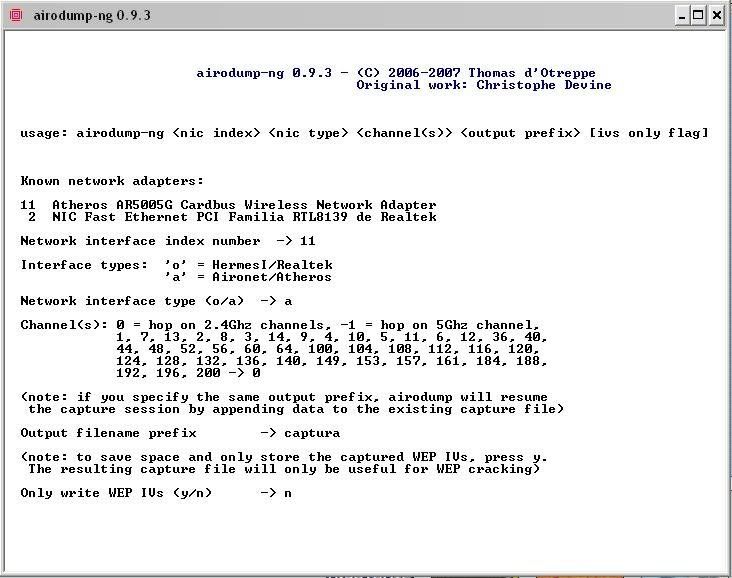

Ahora vamos a la pestaña Airodump-ng, Airodump es el programa que nos permitirá capturar. Pulsamos "Launch" para iniciar el Airodump.

Nos preguntará si necesitamos instalar los drivers de omnipeek, le decimos que no porque ya los tenemos instalados. Ahora saldrá otro mensaje diciéndonos que nos falta los archivos PEEK.DLL y PEEK5.SYS, no hay problema, le damos clic a Yes y nos lleva a la página para bajarlos:

http://www.tuto-fr.com/tutoriaux/crack-wep/fichiers/wlan/en-index.php

Especificamente la que dice peek.zip, aqui el link directo:

http://www.tuto-fr.com/tutoriaux/crack-wep/fichiers/wlan/winxp/Peek.zip

Una vez que tenemos el zip lo descomprimimos y copiamos los archivos en la carpeta bin.

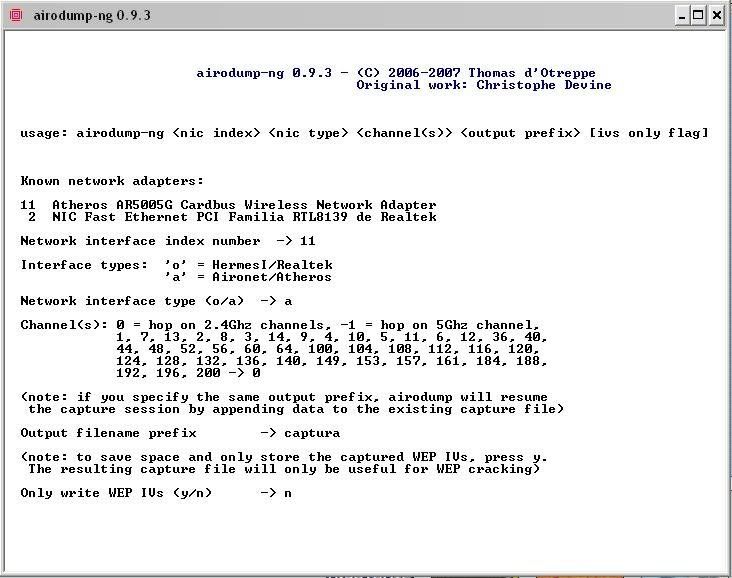

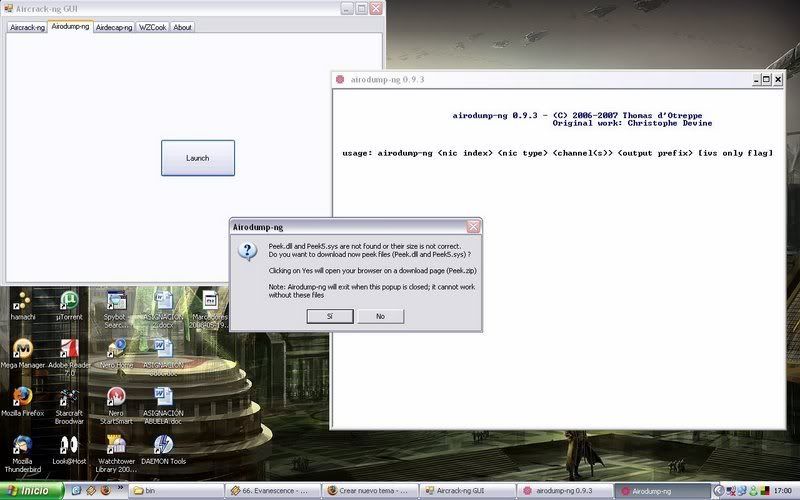

4. Capturando

Ahora sí lanzamos de nuevo el Airodump:

Explicaré cada una de las opciones que nos da:

Primero nos sale una lista con las tarjetas de red que tengamos instaladas:

Código:

Known network adapters:

11 Atheros AR5005G Cardbus Wireless Network Adapter

2 NIC Fast Ethernet PCI Familia RTL8139 de Realtek

Network interface index number ->

En mi caso salen la Atheros y la Realtek que es para la red cableada. Escojemos el numero de la tarjeta correspondiente, en mi caso "11" y Enter.

Código:

Interface types: 'o' = HermesI/Realtek

'a' = Aironet/Atheros

Network interface type (o/a) ->

Nos pide la interface, en mi caso "a" por Atheros. Enter.

Código:

Channel(s): 0 = hop on 2.4Ghz channels, -1 = hop on 5Ghz channel,

1, 7, 13, 2, 8, 3, 14, 9, 4, 10, 5, 11, 6, 12, 36, 40,

44, 48, 52, 56, 60, 64, 100, 104, 108, 112, 116, 120,

124, 128, 132, 136, 140, 149, 153, 157, 161, 184, 188,

192, 196, 200 ->

Los canales que podemos capturar, si sabemos en que canal está siendo transmitida nuestra red inalámbrica pues lo especificamos, sino podemos especificar para que capture varios a la vez con 0 y -1.

Código:

(note: if you specify the same output prefix, airodump will resume

the capture session by appending data to the existing capture file)

Output filename prefix ->

Aquí especificamos el nombre del archivo en donde almacenaremos nuestra captura, en mi caso le puse "captura" Cabe mencionar de que si especificamos el mismo nombre de un archivo que ya existe la captura será continuada y se agregaran los datos al archivo.

Código:

(note: to save space and only store the captured WEP IVs, press y.

The resulting capture file will only be useful for WEP cracking)

Only write WEP IVs (y/n) ->

Esta opción... pongámoslo así: Si eliges "y" el archivo que se generará será de extención .ivs (captura.ivs" y solo guardará los datos necesarios para crackear la clave wep. Si le ponemos "n" pues en el archivo se guardará todo lo que se capture, paquetes y todo. Esta opción se da con el objeto de ahorrar espacio en disco si lo único que vamos a hacer es crackear la wep, pero como necesitamos los otros datos para más adelante le ponemos "n". Enter y empezamos a capturar.

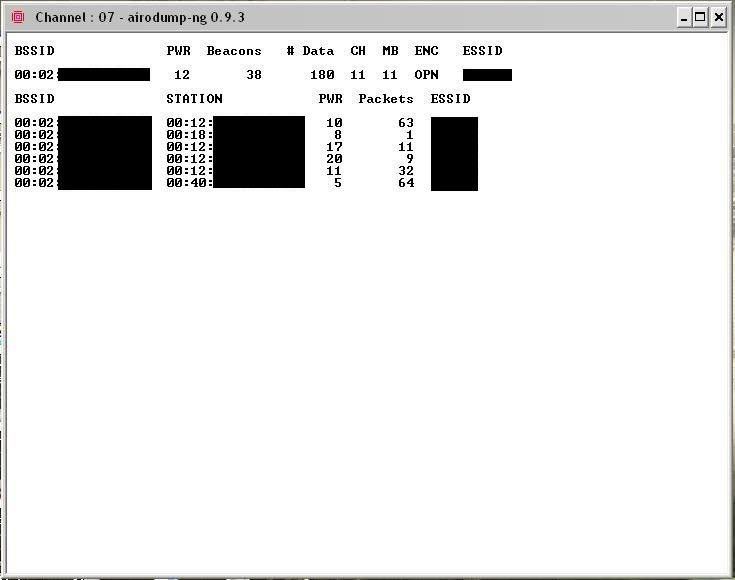

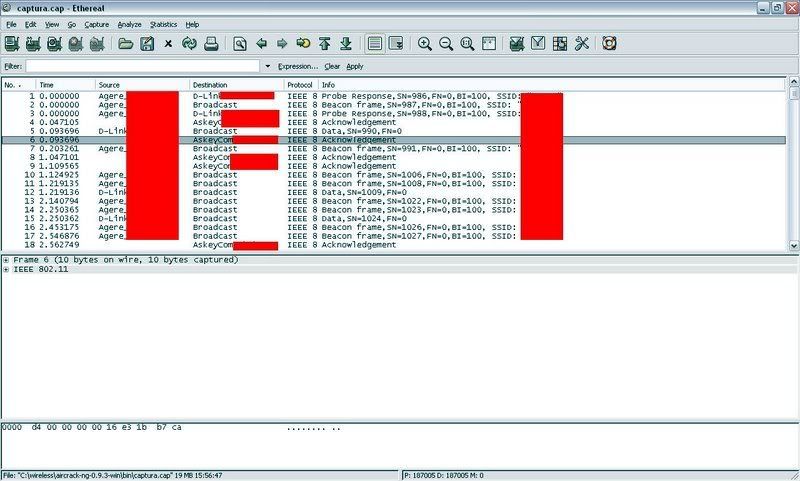

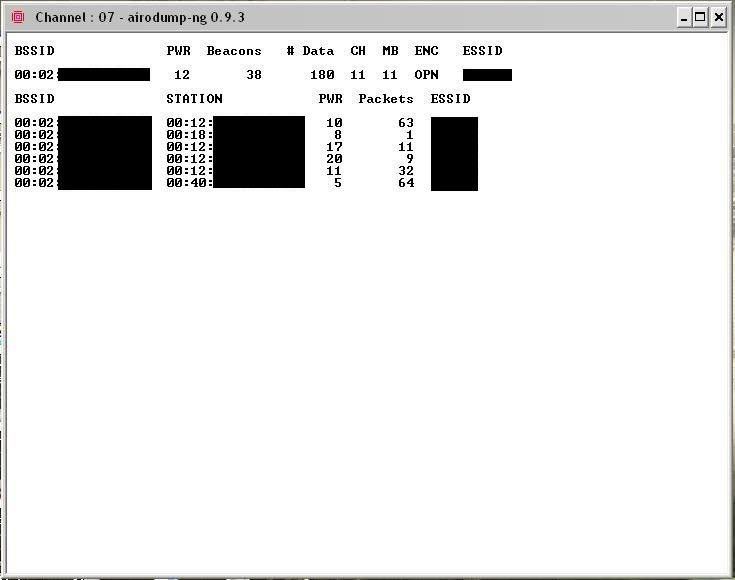

En la parte de arriba nos dirá los AP que estén al alcance, el BSSID será la mac, y en donde dice ENC (Encriptación) vemos que nos sale OPN, eso significa que es una red abierta, si tuviera clave Wep diría WEP. En la parte de abajo vemos las estaciones que están conectadas al AP con sus respectivas macs y todo lo que se captura se está llendo al fichero "captura.cap" dentro de la carpeta bin de la suite aircrack.

Para cerrar el Airodump aplastamos Ctrl+C

5. Sacando la wep

Para sacar una clave wep normalmente necesitamos capturar al menos un millon de ivs, sin embargo a veces lo podemos lograr con menos (o con más, depende de la dificultad de la clave).

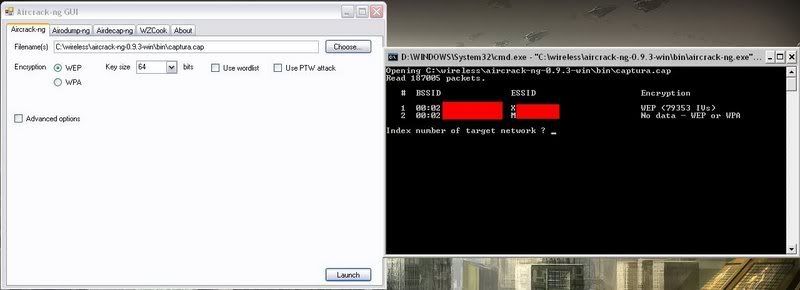

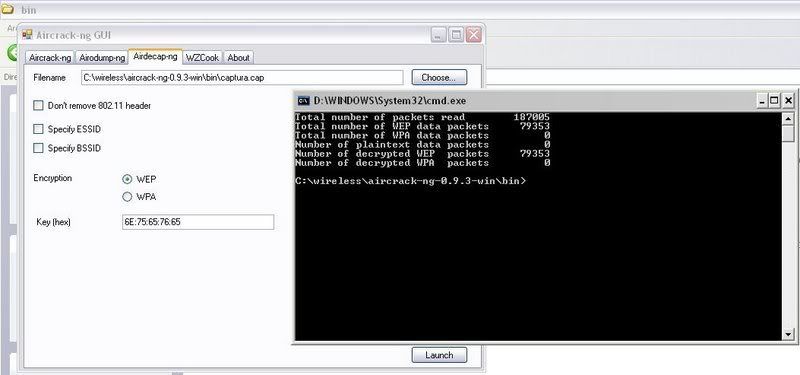

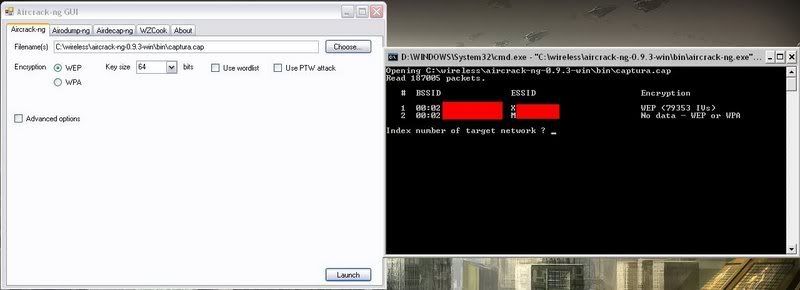

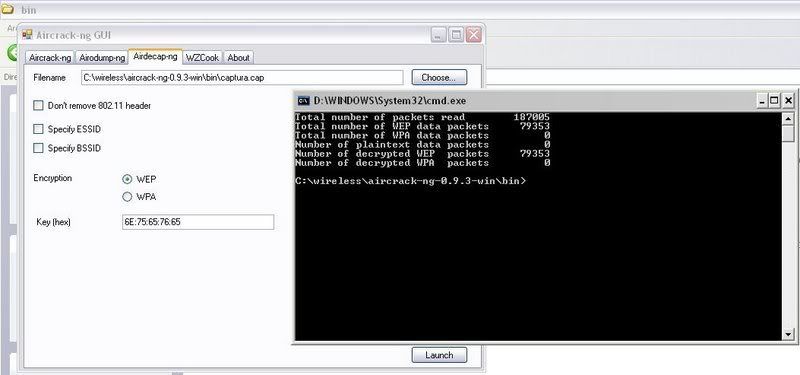

Una vez que tengamos al pelo nuestro archivo .ivs o .cap con las suficientes ivs vamos de nuevo al aircrack-ng GUI en la pestaña de "Aircrack-ng", ponemos examinar y escogemos nuestro archivo, para empezar el ataque ponemos Launch

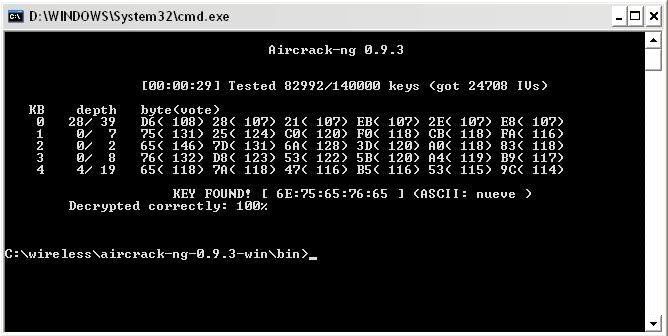

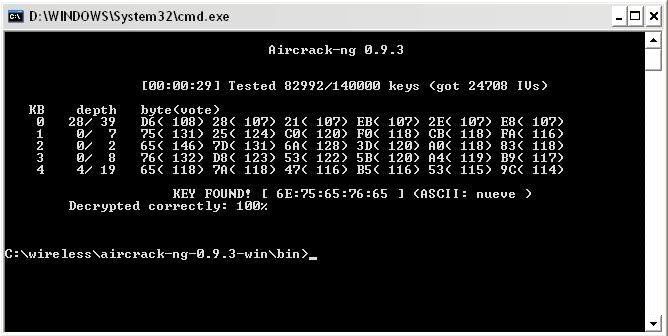

Mi caso es un caso especial porque he usado una wep muy facil que he podido sacarla con 79353 ivs, esto por motivos de tiempo, pero nunca se conformen con tan poco. Si el archivo guarda informacion de diferentes AP pues nos dara a escoger, en mi caso pondré el 1 y empezamos el ataque y con algo de suerte:

Hemos encontrado nuestra primera clave wep

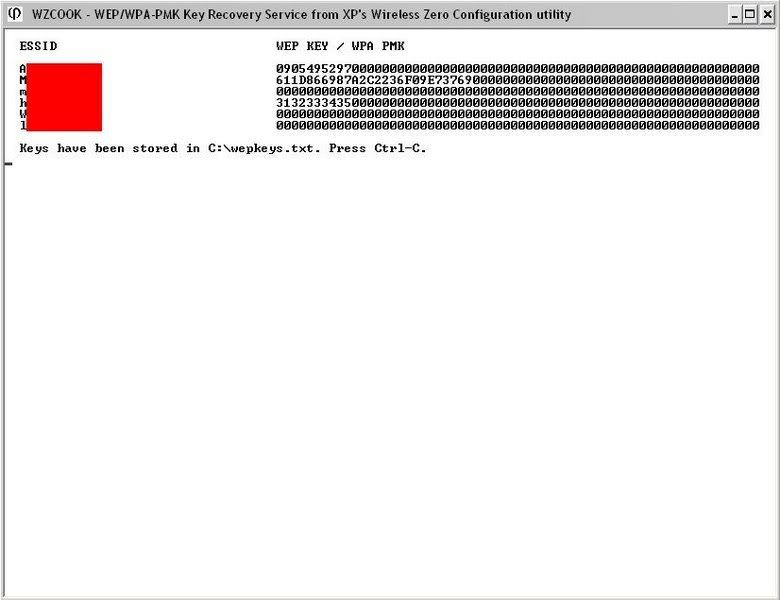

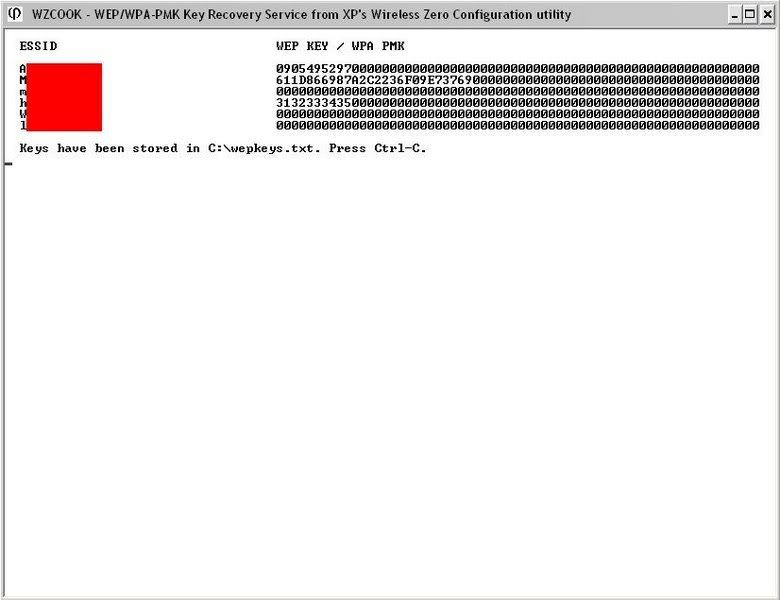

6. Recordando nuestras claves con WZCook

Otra de las pestañas en el Aircrack-ng GUI es el WZCook, este no es un programa para hacking wireless, más bien es una herramienta para recordar la clave wep o wpa de las redes a las que alguna vez en nuestra vida nos hemos conectado con windows (siempre y cuando no hayamos formateado claro está).

En caso de que sea una red abierta (sin encriptación) nos pondrá 00000000, etc...

Esta ha sido una pausa para seguir explicando el resto, siempre es bueno tener en cuenta esta utilidad muy útil.

7. Desencriptando nuestra captura

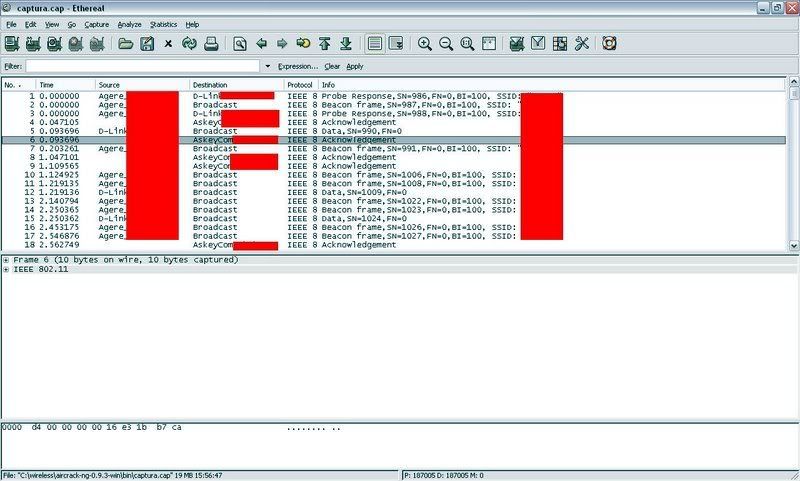

Ahora introducimos el uso de otro programa que nos servirá de mucho en el mundo del hacking wireless, este es el ethereal

http://www.ethereal.com/

No se por qué pero parece que la página no va Pero bueno les he subido el rar aquí:

http://rapidshare.com/files/116436179/ethereal-setup-0.99.0.rar

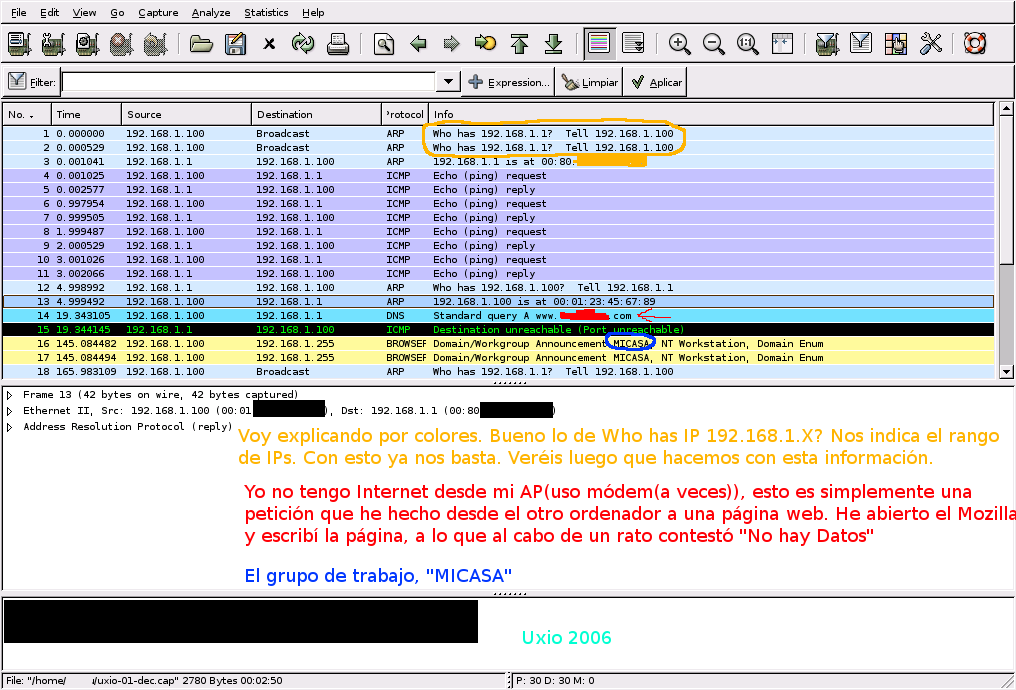

Ethereal es un programa que nos servirá para analizar los paquetes que hemos capturado. Todo el trafico de la red ante nuestros ojos sí! Recuerdan nuestro archivo "captura.cap" contiene información sobre la red, pero esperen... está encriptada! eso quiere decir que aunque abramos nuestro archivo con el ethereal los paquetes no serán legibles, intentemos una vez teniendo instalado el ethereal abrir nuestro archivo "captura.cap"

mmm... nada que ya no hemos visto... A lo mucho podemos ver el ssid de la red y las mac del ap y los clientes.

Ahora vamos a desencriptar nuestro archivo para hacerlo legible, para eso usaremos otras de las pestañas el Aircrack-ng GUI, la llamada Airdecap

Airdecap nos permitirá desencriptar nuestro archivo de captura, en el cuadro de texto de Filename ponemos la direccion de nuestro archivo "captura.cap". Tenemos la opcion de especificar el ESSID o el BSSID en caso de que nuestro archivo contenga info de algunas redes. En la parte de abajo escogemos si es calve wep o wpa y por último escribimos la clave en formato hexadecimal. Recordemos que el aircrack nos la da de dos formas, la hex y ascii, esta vez utilizaremos la hex de más arriba (6E:75:65:76:65), ponemos "launch" y el airdecap hará su trabajo.

En Number of decrypted WEP packets nos pondrá cuantos paquetes se han desencriptado con éxito, si todo va bien debería ser el mismo número de Total number of WEP data packets, aunque si hemos capturado datos de diferentes redes nos pondra un numero menor, si te da 0 es porque has puesto mal la clave.

Si ha salido bien vemos en la carpeta donde estaba el archivo "captura.cap" y notaremos que se ha generado otro llamado "captura-dec.cap", que es precisamente el archivo de captura ya desencriptado.

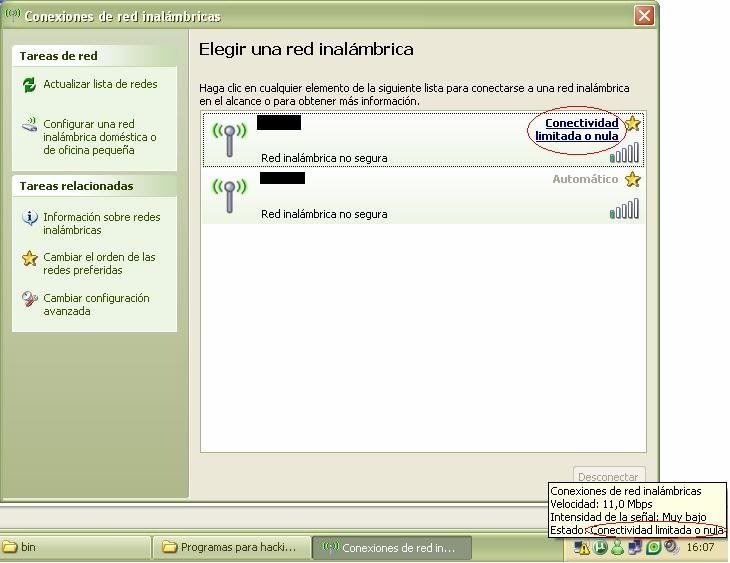

8. Solucionando DHCP deshabilitado

¿Qué es dhcp deshabilitado? Bueno, creo que este es el tema que más se habla dentro del mundo del hacking wireless.

Citar

DHCP (sigla en inglés de Dynamic Host Configuration Protocol) es un protocolo de red que permite a los nodos de una red IP obtener sus parámetros de configuración automáticamente. Se trata de un protocolo de tipo cliente/servidor en el que generalmente un servidor posee una lista de direcciones IP dinámicas y las va asignando a los clientes conforme éstas van estando libres, sabiendo en todo momento quién ha estado en posesión de esa IP, cuánto tiempo la ha tenido y a quién se la ha asignado después.

http://es.wikipedia.org/wiki/DHCP

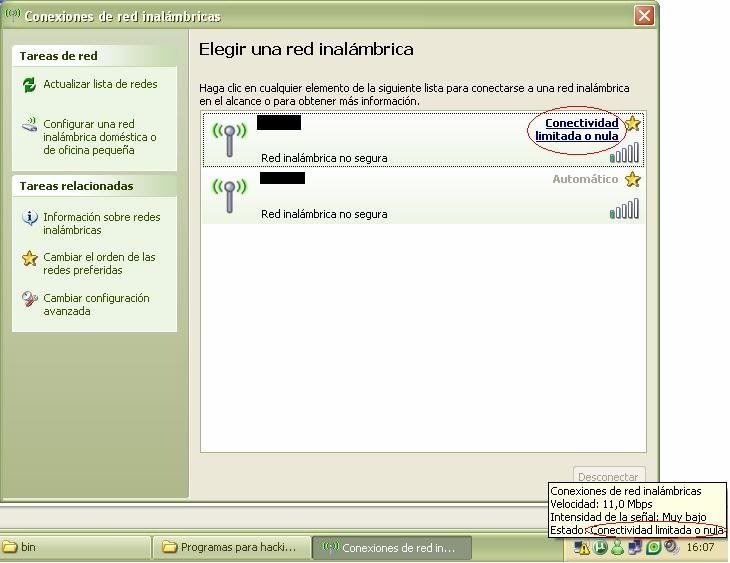

El que el dhcp esté deshabilitado significa que aunque tengamos bien la clave wep y nos podamos asociar a la red, está no nos asignará automáticamente una dirección IP, la tendremos que configurar nosotros mismos manualmente.

Les menciono que le mejor manual sobre dhcp deshabilitado es el de Uxío, y se encuentra aquí:

http://www.elhacker.net/solucion-dhcp-deshabiitado.html

Sin embargo hace uso de linux, por lo que yo haré aquí una adaptación del manual para que sea 100% Windows.

¿Cómo reconocemos que la red tiene dhcp deshabilitado? Fácil, nos podemos asociar a la red pero no nos dara ip, por lo que nos saldrá el famoso "Conexión limitada o nula":

Ok, no hay problema, para todo hay solución.

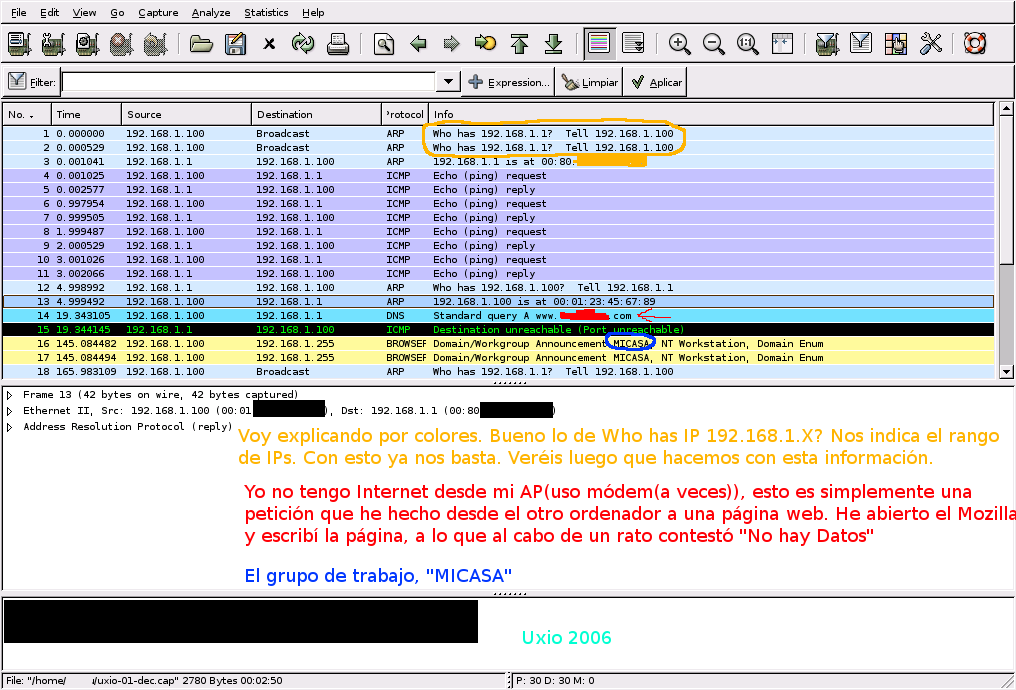

Recordemos que tenemos el archivo captura-dec.cap que tiene los paquetes ya desencriptados. Vamos a analizarlo con el Ethereal. Simplemente le damos doble clic al archivo (al instalar el Ethereal asocia los archivos .cap al programa automáticamente).

Voy a tomarme el atrevimiento de postear una de las imagenes del manual de Uxío, al fin de cuentas el ehtereal de linux es lo mismo que el de linux:

El amigo Uxío nos lo explica muy bien, yo no podría haberlo hecho mejor. Creo que no tiene sentido seguir escribiendo el resto del manual porque ya lo tenemos bien explicado, el resto en windows, recuerden el manual está aquí: http://www.elhacker.net/solucion-dhcp-deshabiitado.html

El Look@lan aquí:

http://www.lookatlan.com/

9. Filtrado Mac

Yo les doy todo masticado:

Citar

En redes de computadoras la dirección MAC (Medium Access Control address o dirección de control de acceso al medio) es un identificador de 48 bits (6 bytes) que corresponde de forma única a una tarjeta o interfaz de red. Es individual, cada dispositivo tiene su propia dirección MAC determinada y configurada por el IEEE (los últimos 24 bits) y el fabricante (los primeros 24 bits) utilizando el OUI. La mayoría de los protocolos que trabajan en la capa 2 del modelo OSI usan una de las tres numeraciones manejadas por el IEEE: MAC-48, EUI-48, y EUI-64 las cuales han sido diseñadas para ser identificadores globalmente únicos. No todos los protocolos de comunicación usan direcciones MAC, y no todos los protocolos requieren identificadores globalmente únicos.

http://es.wikipedia.org/wiki/Direcci%C3%B3n_MAC

Para saber cual es la dirección mac de nuestros dispositivos de red haremos desde el símbolo del sistema:

Código:

ipconfig/all

(Anotamos la de la wireless, solo por si acaso.

Ahora en la seguridad de redes inalámbricas existe el Filtrado Mac, lo que quiere decir que el ap solo dejará asociarse a él equipos específicos que cuenten con "cierta" dirección mac.

Pero ya lo dije, para todo hay solución.

http://www.ntsecurity.nu/toolbox/etherchange/

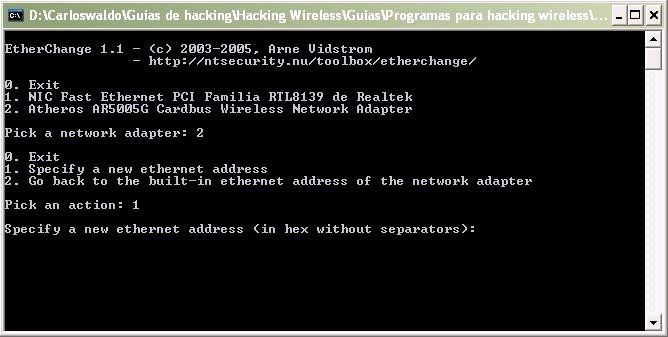

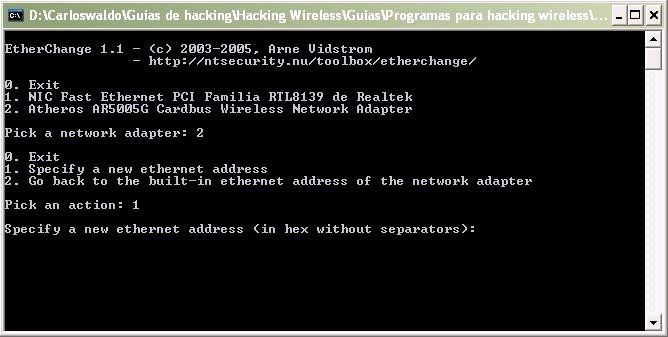

Ethercange es una pequeña utilidad que nos ayudará a cambiar nuestra mac. simplemente lo ejecutamos y nos mostrará los dispositivos de red que tenemos:

Código:

EtherChange 1.1 - (c) 2003-2005, Arne Vidstrom

- http://ntsecurity.nu/toolbox/etherchange/

0. Exit

1. NIC Fast Ethernet PCI Familia RTL8139 de Realtek

2. Atheros AR5005G Cardbus Wireless Network Adapter

Pick a network adapter:

En mi caso escojo el número 2, que el de mi atheros.

Código:

0. Exit

1. Specify a new ethernet address

2. Go back to the built-in ethernet address of the network adapter

Pick an action:

La opción 1 es para cambiar la mac a la que queramos, la 2 es para regresar a la mac original del dispositivo.

Código:

Specify a new ethernet address (in hex without separators):

Aquí ponemos la nueva dirección (sin los dos puntos [ ).

).

¿Cómo saber que direccion mac poner? Pues nos vamos a capturar de nuevo paquetes con el airodump y cogemos una de los clientes, asi de simple, es raro el caso en el que se presenta conflictos por tener la misma mac address que otro equipo en una red.

Crédito: Carloswaldo

Y me he encontrado muchos post de Taringa en donde prometen el hack tan deseado pero finalmente solo te llenan de virus y luego te dicen: "no te preocupes tu antivirus lo detecta como virus, pesa 50 megas, te crea un trafico del demonio y hace que tu computadora se vuelva loca, pero no te preocupes no es un virus"

.

.Pero bueno empezaremos con el hack para Windows (si eres de los que viven en windows vista y al mismo tiempo lo odias, ve hasta abajo del post por tu solución):

1. ¿Qué necesitamos para hacking wireless en Windows?

Ya se lo ha mencionada varias veces, pero vale la pena repetir. La marca de la tarjeta inalambrica que usemos es irrelevante, lo que realmente importa es su chipset.

Citar

Lo importante de una tarjeta WIFI es el chipset. Dá igual la marca, lo que en realidad importa es el chipset. En esta página podéis consultar los chipsets de vuestras tarjetas:

http://linux-wless.passys.nl/

Entramos al link que nos da el amigo Uxio para averiguar cual es el chipset que usa nuestra tarjeta.

Citar

Después comprobad lo que se puede hacer con vuestro chipset:

http://hwagm.elhacker.net/htm/traduccion.htm#q080

Le hacemos caso y entramos al link para comprobar lo que puede hacer nuestro chipset y si es compatible con Windows. (Si no lo es pues ni modo tendremos que usar linux. )

En mi caso el chipset de mi tarjeta es una atheros ar5005g, perfectamente compatible.

2. Descargando e instalando los drivers

Llegado este punto debemos ponernos a buscar los drivers:

http://hwagm.elhacker.net/ultimos.htm

En mi caso el primer link funcionará a la perfección.

EDITADO: Los drivers de Omnipeek dejaron de estar disponibles por medio del ftp de wildpackets, pero tienes este post para una recopilación de drivers:

http://foro.elhacker.net/wireless_en_windows/recopilacion_de_drivers_omnipeek_wildpackets-t239852.0.html

Para instalar los drivers en windows, un manual muy detallado aquí:

http://hwagm.elhacker.net/windriver/monitordriver.htm

No olvidar hacer respaldo de los drivers anteriores! Solo por si acaso. Procedemos a seguir el manual.

Listooooo, ya tenemos instalados los drivers, podemos empezar.

3. Bajando y usando la suite aircrack

Procedemos a bajar la suite aircrack:

http://hwagm.elhacker.net/aircrack-ng.htm

Esta vez utilizaremos la Aircrack-ng 0.9.3, para Windows recuerden

La suite viene comprimida, la descomprimimos en cualquier lugar, ingresamos la carpeta bin, ejecutamos el Aircrack-ng GUI.exe, este será nuestro centro de mando.

Ahora vamos a la pestaña Airodump-ng, Airodump es el programa que nos permitirá capturar. Pulsamos "Launch" para iniciar el Airodump.

Nos preguntará si necesitamos instalar los drivers de omnipeek, le decimos que no porque ya los tenemos instalados. Ahora saldrá otro mensaje diciéndonos que nos falta los archivos PEEK.DLL y PEEK5.SYS, no hay problema, le damos clic a Yes y nos lleva a la página para bajarlos:

http://www.tuto-fr.com/tutoriaux/crack-wep/fichiers/wlan/en-index.php

Especificamente la que dice peek.zip, aqui el link directo:

http://www.tuto-fr.com/tutoriaux/crack-wep/fichiers/wlan/winxp/Peek.zip

Una vez que tenemos el zip lo descomprimimos y copiamos los archivos en la carpeta bin.

4. Capturando

Ahora sí lanzamos de nuevo el Airodump:

Explicaré cada una de las opciones que nos da:

Primero nos sale una lista con las tarjetas de red que tengamos instaladas:

Código:

Known network adapters:

11 Atheros AR5005G Cardbus Wireless Network Adapter

2 NIC Fast Ethernet PCI Familia RTL8139 de Realtek

Network interface index number ->

En mi caso salen la Atheros y la Realtek que es para la red cableada. Escojemos el numero de la tarjeta correspondiente, en mi caso "11" y Enter.

Código:

Interface types: 'o' = HermesI/Realtek

'a' = Aironet/Atheros

Network interface type (o/a) ->

Nos pide la interface, en mi caso "a" por Atheros. Enter.

Código:

Channel(s): 0 = hop on 2.4Ghz channels, -1 = hop on 5Ghz channel,

1, 7, 13, 2, 8, 3, 14, 9, 4, 10, 5, 11, 6, 12, 36, 40,

44, 48, 52, 56, 60, 64, 100, 104, 108, 112, 116, 120,

124, 128, 132, 136, 140, 149, 153, 157, 161, 184, 188,

192, 196, 200 ->

Los canales que podemos capturar, si sabemos en que canal está siendo transmitida nuestra red inalámbrica pues lo especificamos, sino podemos especificar para que capture varios a la vez con 0 y -1.

Código:

(note: if you specify the same output prefix, airodump will resume

the capture session by appending data to the existing capture file)

Output filename prefix ->

Aquí especificamos el nombre del archivo en donde almacenaremos nuestra captura, en mi caso le puse "captura" Cabe mencionar de que si especificamos el mismo nombre de un archivo que ya existe la captura será continuada y se agregaran los datos al archivo.

Código:

(note: to save space and only store the captured WEP IVs, press y.

The resulting capture file will only be useful for WEP cracking)

Only write WEP IVs (y/n) ->

Esta opción... pongámoslo así: Si eliges "y" el archivo que se generará será de extención .ivs (captura.ivs" y solo guardará los datos necesarios para crackear la clave wep. Si le ponemos "n" pues en el archivo se guardará todo lo que se capture, paquetes y todo. Esta opción se da con el objeto de ahorrar espacio en disco si lo único que vamos a hacer es crackear la wep, pero como necesitamos los otros datos para más adelante le ponemos "n". Enter y empezamos a capturar.

En la parte de arriba nos dirá los AP que estén al alcance, el BSSID será la mac, y en donde dice ENC (Encriptación) vemos que nos sale OPN, eso significa que es una red abierta, si tuviera clave Wep diría WEP. En la parte de abajo vemos las estaciones que están conectadas al AP con sus respectivas macs y todo lo que se captura se está llendo al fichero "captura.cap" dentro de la carpeta bin de la suite aircrack.

Para cerrar el Airodump aplastamos Ctrl+C

5. Sacando la wep

Para sacar una clave wep normalmente necesitamos capturar al menos un millon de ivs, sin embargo a veces lo podemos lograr con menos (o con más, depende de la dificultad de la clave).

Una vez que tengamos al pelo nuestro archivo .ivs o .cap con las suficientes ivs vamos de nuevo al aircrack-ng GUI en la pestaña de "Aircrack-ng", ponemos examinar y escogemos nuestro archivo, para empezar el ataque ponemos Launch

Mi caso es un caso especial porque he usado una wep muy facil que he podido sacarla con 79353 ivs, esto por motivos de tiempo, pero nunca se conformen con tan poco. Si el archivo guarda informacion de diferentes AP pues nos dara a escoger, en mi caso pondré el 1 y empezamos el ataque y con algo de suerte:

Hemos encontrado nuestra primera clave wep

6. Recordando nuestras claves con WZCook

Otra de las pestañas en el Aircrack-ng GUI es el WZCook, este no es un programa para hacking wireless, más bien es una herramienta para recordar la clave wep o wpa de las redes a las que alguna vez en nuestra vida nos hemos conectado con windows (siempre y cuando no hayamos formateado claro está).

En caso de que sea una red abierta (sin encriptación) nos pondrá 00000000, etc...

Esta ha sido una pausa para seguir explicando el resto, siempre es bueno tener en cuenta esta utilidad muy útil.

7. Desencriptando nuestra captura

Ahora introducimos el uso de otro programa que nos servirá de mucho en el mundo del hacking wireless, este es el ethereal

http://www.ethereal.com/

No se por qué pero parece que la página no va Pero bueno les he subido el rar aquí:

http://rapidshare.com/files/116436179/ethereal-setup-0.99.0.rar

Ethereal es un programa que nos servirá para analizar los paquetes que hemos capturado. Todo el trafico de la red ante nuestros ojos sí! Recuerdan nuestro archivo "captura.cap" contiene información sobre la red, pero esperen... está encriptada! eso quiere decir que aunque abramos nuestro archivo con el ethereal los paquetes no serán legibles, intentemos una vez teniendo instalado el ethereal abrir nuestro archivo "captura.cap"

mmm... nada que ya no hemos visto... A lo mucho podemos ver el ssid de la red y las mac del ap y los clientes.

Ahora vamos a desencriptar nuestro archivo para hacerlo legible, para eso usaremos otras de las pestañas el Aircrack-ng GUI, la llamada Airdecap

Airdecap nos permitirá desencriptar nuestro archivo de captura, en el cuadro de texto de Filename ponemos la direccion de nuestro archivo "captura.cap". Tenemos la opcion de especificar el ESSID o el BSSID en caso de que nuestro archivo contenga info de algunas redes. En la parte de abajo escogemos si es calve wep o wpa y por último escribimos la clave en formato hexadecimal. Recordemos que el aircrack nos la da de dos formas, la hex y ascii, esta vez utilizaremos la hex de más arriba (6E:75:65:76:65), ponemos "launch" y el airdecap hará su trabajo.

En Number of decrypted WEP packets nos pondrá cuantos paquetes se han desencriptado con éxito, si todo va bien debería ser el mismo número de Total number of WEP data packets, aunque si hemos capturado datos de diferentes redes nos pondra un numero menor, si te da 0 es porque has puesto mal la clave.

Si ha salido bien vemos en la carpeta donde estaba el archivo "captura.cap" y notaremos que se ha generado otro llamado "captura-dec.cap", que es precisamente el archivo de captura ya desencriptado.

8. Solucionando DHCP deshabilitado

¿Qué es dhcp deshabilitado? Bueno, creo que este es el tema que más se habla dentro del mundo del hacking wireless.

Citar

DHCP (sigla en inglés de Dynamic Host Configuration Protocol) es un protocolo de red que permite a los nodos de una red IP obtener sus parámetros de configuración automáticamente. Se trata de un protocolo de tipo cliente/servidor en el que generalmente un servidor posee una lista de direcciones IP dinámicas y las va asignando a los clientes conforme éstas van estando libres, sabiendo en todo momento quién ha estado en posesión de esa IP, cuánto tiempo la ha tenido y a quién se la ha asignado después.

http://es.wikipedia.org/wiki/DHCP

El que el dhcp esté deshabilitado significa que aunque tengamos bien la clave wep y nos podamos asociar a la red, está no nos asignará automáticamente una dirección IP, la tendremos que configurar nosotros mismos manualmente.

Les menciono que le mejor manual sobre dhcp deshabilitado es el de Uxío, y se encuentra aquí:

http://www.elhacker.net/solucion-dhcp-deshabiitado.html

Sin embargo hace uso de linux, por lo que yo haré aquí una adaptación del manual para que sea 100% Windows.

¿Cómo reconocemos que la red tiene dhcp deshabilitado? Fácil, nos podemos asociar a la red pero no nos dara ip, por lo que nos saldrá el famoso "Conexión limitada o nula":

Ok, no hay problema, para todo hay solución.

Recordemos que tenemos el archivo captura-dec.cap que tiene los paquetes ya desencriptados. Vamos a analizarlo con el Ethereal. Simplemente le damos doble clic al archivo (al instalar el Ethereal asocia los archivos .cap al programa automáticamente).

Voy a tomarme el atrevimiento de postear una de las imagenes del manual de Uxío, al fin de cuentas el ehtereal de linux es lo mismo que el de linux:

El amigo Uxío nos lo explica muy bien, yo no podría haberlo hecho mejor. Creo que no tiene sentido seguir escribiendo el resto del manual porque ya lo tenemos bien explicado, el resto en windows, recuerden el manual está aquí: http://www.elhacker.net/solucion-dhcp-deshabiitado.html

El Look@lan aquí:

http://www.lookatlan.com/

9. Filtrado Mac

Yo les doy todo masticado:

Citar

En redes de computadoras la dirección MAC (Medium Access Control address o dirección de control de acceso al medio) es un identificador de 48 bits (6 bytes) que corresponde de forma única a una tarjeta o interfaz de red. Es individual, cada dispositivo tiene su propia dirección MAC determinada y configurada por el IEEE (los últimos 24 bits) y el fabricante (los primeros 24 bits) utilizando el OUI. La mayoría de los protocolos que trabajan en la capa 2 del modelo OSI usan una de las tres numeraciones manejadas por el IEEE: MAC-48, EUI-48, y EUI-64 las cuales han sido diseñadas para ser identificadores globalmente únicos. No todos los protocolos de comunicación usan direcciones MAC, y no todos los protocolos requieren identificadores globalmente únicos.

http://es.wikipedia.org/wiki/Direcci%C3%B3n_MAC

Para saber cual es la dirección mac de nuestros dispositivos de red haremos desde el símbolo del sistema:

Código:

ipconfig/all

(Anotamos la de la wireless, solo por si acaso.

Ahora en la seguridad de redes inalámbricas existe el Filtrado Mac, lo que quiere decir que el ap solo dejará asociarse a él equipos específicos que cuenten con "cierta" dirección mac.

Pero ya lo dije, para todo hay solución.

http://www.ntsecurity.nu/toolbox/etherchange/

Ethercange es una pequeña utilidad que nos ayudará a cambiar nuestra mac. simplemente lo ejecutamos y nos mostrará los dispositivos de red que tenemos:

Código:

EtherChange 1.1 - (c) 2003-2005, Arne Vidstrom

- http://ntsecurity.nu/toolbox/etherchange/

0. Exit

1. NIC Fast Ethernet PCI Familia RTL8139 de Realtek

2. Atheros AR5005G Cardbus Wireless Network Adapter

Pick a network adapter:

En mi caso escojo el número 2, que el de mi atheros.

Código:

0. Exit

1. Specify a new ethernet address

2. Go back to the built-in ethernet address of the network adapter

Pick an action:

La opción 1 es para cambiar la mac a la que queramos, la 2 es para regresar a la mac original del dispositivo.

Código:

Specify a new ethernet address (in hex without separators):

Aquí ponemos la nueva dirección (sin los dos puntos [

).

).¿Cómo saber que direccion mac poner? Pues nos vamos a capturar de nuevo paquetes con el airodump y cogemos una de los clientes, asi de simple, es raro el caso en el que se presenta conflictos por tener la misma mac address que otro equipo en una red.

Crédito: Carloswaldo

13 jul 2009

Tocame el Windows

Si sos compositor o algo relacionado con la musica, no mires este video; ja lo que se puede hacer con 0 (cero) creatividad y 100% caradurismo (¿se escribe asi?)

Para todos los amantes de los simpsons

Este programa que emula una TV de los Simpsons donde se podra ver de manera Online casi todos los capitulos de la serie!

El programita lo que hace es mostrarte una lista de los Capitulos de los simpsons, divididos por temporada...

Al hacer doble click en cada capitulo se va a reproducir automaticamente (desde Megavideo) el capitulo seleccionado... Aclaro: En idioma latino..

Obviamente los reproduce de manera Online por lo que es necesario estar conectado a internet para ver los capitulos...

Hasta ahora puse las primeras 19 temporadas. El programa tiene diferentes opciones, como la de FULLSCREEN...

Fuente: Descarga

El programita lo que hace es mostrarte una lista de los Capitulos de los simpsons, divididos por temporada...

Al hacer doble click en cada capitulo se va a reproducir automaticamente (desde Megavideo) el capitulo seleccionado... Aclaro: En idioma latino..

Obviamente los reproduce de manera Online por lo que es necesario estar conectado a internet para ver los capitulos...

Hasta ahora puse las primeras 19 temporadas. El programa tiene diferentes opciones, como la de FULLSCREEN...

Fuente: Descarga

14 jun 2009

Windows Mexicano

Imperdible video de "el" Windows Mexicano o tendria que llamarlo Guindosss..jaja imperdible.

3 mar 2009

Menu del Sabado: Bañacauda

Menu del sabado a la noche: Para la bañacauda, aclaro que es una bañacauda bastante economica y muy rica, y cada "cocinero" varia sus ingredientes y condimentos. Se puede tener una bañacauda por menos de 10 pesos. (super economica)

Ingredientes:

1 Porte de crema de 350cc

4 dientes de ajo

1 (puñadito de perejil) si tienen ciboulette mejor

5 anchoas

1 caja de ravioles

Ingredientes:

1 Porte de crema de 350cc

4 dientes de ajo

1 (puñadito de perejil) si tienen ciboulette mejor

5 anchoas

1 caja de ravioles

Para acompañarla: Presas de pollo enharinadas, con el chimi "a la sebas" y directamente al horno hasta dorar. Mucho limon, oregano y pimienta

Lo que sobro; como veran sobro muy poco y estuvo muy rico; como siempre yo y mi genio nos levantamos a la madrugada y nos comimos todo.

1 mar 2009

A la memoria de Tito y Rugosin!!

Les presento a mis antiguas "mascotas" por asi decirlo, eran 2 peces de ((raza)) carassius, para los que no estan en la jerga pesistica (waauu invente una nueva palabra) son los peces mas comunes. Y como diria un amigo son peces no son pescados. El pescado es el que esta fuera del agua juas juas

Los tuve por casi un año, las mascotas perfectas ya que no requieren casi nada de cuidado y por sobretodo la comida es barata, no como rocco que al mes son casi 80$ (perro puto y delicado)

"tito" el de la izquierda (panza blanca) y rugosin (derecha) Convengamos que nunca supe el sexo de los peces; de prepo se los puse, ja como sera que ni la veterinaria sabia, me dijo que si tenia la panza mas "ovalada" / "hinchada" era hembra. Pero despues de ver varias peceras todos tenian la panza hinchada, ovalada.

Eso me hace acordar a un chiste del siempre querido y recordado (CHAVO DEL 8) pregunta, como sabes si es perro o perra?? le rascas el pescueso y si se pone CONTENTA ES PERRA, Y SI SE PONE CONTENTO ES PERRO. jajaja que maaaaessssstrooooo.

"tito" y Rugosin surfeando las aguas de Urquiza jaja, el primero se nos fue porque al irme unos dias a Rafaela por cuestiones laborales, les deje una pastilla que se desgrana con el tiempo (en teoria es comida) y se ve que este no se avivo y no la comio. Cuando regreso estaba flotando.

Y Rugosin por falta de anti-cloro.

27 feb 2009

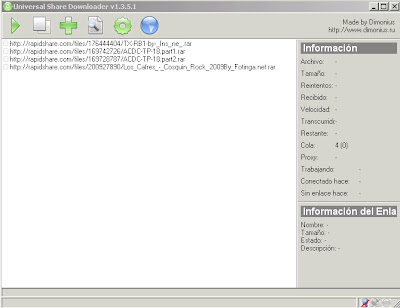

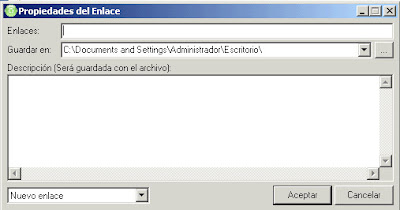

Universal Share Downloader

A continuacion les traigo un programa que ya hace un tiempo que uso pero nunca se me ocurrio postearlo, el mismo se llama Universal Share Downloader (es un gestor de descarga). Simplemente excelente para aquellos que como yo no aguantan el tiempo de espera de archivos como por Ej Rapidshare, Megaupload, Gigasize. Este programita hace todo solo, lo unico que hay que hacer es pegar los link y listo.

Lugar donde ponemos los link de archivos que queremos bajar, seleccionamos el de destino y guala

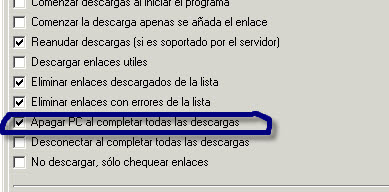

Lo mejor de todo es que al dejarlo toda la noche bajando, podemos programar que al terminar las descargas la pc se apague sola

Descargatelo: Pagina Oficial

26 feb 2009

Gazelle - El nuevo navegador de Microsoft

Microsoft Research acaba de presentar un prototipo de un nuevo browser o navegador web que responde al nombre de Gazelle. Esta prometida joya, incluye funciones del de sistema operativo para aumentar desde el inicio la seguridad de la navegación.

Según la información proporcionada por Microsoft en TechReport, el kernel de este navegador actuará como un sistema operativo donde existen múltiples funciones capaces de dividir un website por elementos (la página en sí y los plugins existentes). Con esto se consigue aumentar la seguridad, evitando los “cross-site attacks“.

Esta forma de actuar no es desconocida, ya que como puede que sepas Chrome ya actuaba en base a este procedimiento. Sin embargo Gazelle va más lejos, maximizando el análisis del comportamiento de cada elemento, extendiendo esta forma de actuar a los subdomínios de una web.

Los autores de este estudio, comentan que desarrollarán un prototipo de Gazelle, basado en Internet Explorer. Afirman que este navegador demostrará claramente la filisofía de la arquitectura de SO de múltiplos procesos principales y la compatibilidad total con la gestión DOM e interpretación del JavaScript, ya existente en IE.

Antes de meternos a saco con este nuevo invento de Microsoft, le daremos algo de tiempo a que Gazelle se desarrolle y deje de ser un prototipo. Lo que está claro es que Microsoftapuesta por copiar las novedades más significativas ya sea de Chrome o de cualquier otro producto que destaque

Fuente

Mantenimiento

10 segundos, tan solo eso te doy para sacar esta consigna

25 feb 2009

Pinto la joda man!!!

seee Por fin!!

23 feb 2009

Este si que se divierte solo!!!

Que buena idea para que tu perro te deje de molestar con la pelotita, jajaj y pensar que con esto puede pasar horas y horas

17 feb 2009

Todos los dias algo diferente

En esta si que no te defiendo DIARIO EL LITORAL, se imaginan colocar comentarios y no poner un "moderador" o veedor para constatar primero lo que cada usuario pone.??

NOTICIA QUE HACE REFERENCIA A LA MUJER ABSUELTA TRAS ASESINAR A SU MARIDO

14 | josevainm

2009-02-17 09:06:34

NO SEAS SALAME EDUSAURIO! TE QUERES HACER EL HERMOSO CON ESE VOCABULARIO DEL ORTO!

8 | ezequielcau

2009-02-16 23:12:42

anda saber...capaz la vieja cocinaba para el orto y encima simepre le daba comida recalentada. en vez de declarar la hubiera hecho cocinar

12 | guiyote42

2009-02-17 08:19:06

TAMBIEN SE PODIA HABER AGUANTADO UN PAR DE PIÑITAS MAS.... AHORA SE QUEDO SIN MACHO.... QUE SE JUNTE CON EL ODONTOLOGO BARREDA , PARA VER QUIEN DE LOS DOS QUEDA VIVITO Y CU .. COLEANDO

PLAN CANJE DE HELADERAS

7 | abirri

2009-02-16 17:40:56

yo estoy esperando un plan canje de suegras ...aunque regalada ya es cara la muy h..d..p... jajajaja

15 | josevainm

2009-02-16 21:16:41

HACETE LAVAR LAS TETAS "CARLOS 36" EN CADA COMENTARIO SOS EXPERTO EN ALGO DIFERENTE... QUE QUESO QUE TENES HERMANO

UNION

46 | sangre roja y blanca

2009-02-17 08:43:12

CAUSA GRACIA RAZASSS, cualquier noticia nuestra y estàn acà... les duele todavìa ??? 20 AÑOS CON LA PIJA EN EL CULO !!! PERO LO QUE MAS ME DA RISA ES QUE NO SE BANCAN, NIEGAN QUE JUEGAN PARA NO DESCENDER. EL TATE JUEGA TRANSITORIAMENTE EN LA B Y SE LA BANCA PERO USTEDES MANGA DE PINGUINOS NI SIQUIERA LLENAN UNA CANCHA CONTRA UN RIVAL DIRECTO POR EL DESCENSO... ESTÀN SOÑANDO CON UNA COPA??? MUERTOS DE FRIO !!

19 | Alberto2009

2009-02-16 20:41:04

A ESTOS ESCAMOSOS CHUPA BARRO HAY DEJARLOS HAY QUE IGNORARLOS DENTRO DE 2 MESES ESTAN CON LA CALCULADORA TODO EL DÍA ---- EL 89 JAMAS OLVIDAREEEEE !!!!

NOTICIA QUE HACE REFERENCIA A LA MUJER ABSUELTA TRAS ASESINAR A SU MARIDO

14 | josevainm

2009-02-17 09:06:34

NO SEAS SALAME EDUSAURIO! TE QUERES HACER EL HERMOSO CON ESE VOCABULARIO DEL ORTO!

8 | ezequielcau

2009-02-16 23:12:42

anda saber...capaz la vieja cocinaba para el orto y encima simepre le daba comida recalentada. en vez de declarar la hubiera hecho cocinar

12 | guiyote42

2009-02-17 08:19:06

TAMBIEN SE PODIA HABER AGUANTADO UN PAR DE PIÑITAS MAS.... AHORA SE QUEDO SIN MACHO.... QUE SE JUNTE CON EL ODONTOLOGO BARREDA , PARA VER QUIEN DE LOS DOS QUEDA VIVITO Y CU .. COLEANDO

PLAN CANJE DE HELADERAS

7 | abirri

2009-02-16 17:40:56

yo estoy esperando un plan canje de suegras ...aunque regalada ya es cara la muy h..d..p... jajajaja

15 | josevainm

2009-02-16 21:16:41

HACETE LAVAR LAS TETAS "CARLOS 36" EN CADA COMENTARIO SOS EXPERTO EN ALGO DIFERENTE... QUE QUESO QUE TENES HERMANO

UNION

46 | sangre roja y blanca

2009-02-17 08:43:12

CAUSA GRACIA RAZASSS, cualquier noticia nuestra y estàn acà... les duele todavìa ??? 20 AÑOS CON LA PIJA EN EL CULO !!! PERO LO QUE MAS ME DA RISA ES QUE NO SE BANCAN, NIEGAN QUE JUEGAN PARA NO DESCENDER. EL TATE JUEGA TRANSITORIAMENTE EN LA B Y SE LA BANCA PERO USTEDES MANGA DE PINGUINOS NI SIQUIERA LLENAN UNA CANCHA CONTRA UN RIVAL DIRECTO POR EL DESCENSO... ESTÀN SOÑANDO CON UNA COPA??? MUERTOS DE FRIO !!

19 | Alberto2009

2009-02-16 20:41:04

A ESTOS ESCAMOSOS CHUPA BARRO HAY DEJARLOS HAY QUE IGNORARLOS DENTRO DE 2 MESES ESTAN CON LA CALCULADORA TODO EL DÍA ---- EL 89 JAMAS OLVIDAREEEEE !!!!

11 feb 2009

Suscribirse a:

Comentarios (Atom)